von Stefan Pfeiffer

Einleitung

Verzeichnis

1. Die Grundlagen: Was bedeutet die NIS2-Richtlinie für Unternehmen in Österreich?

2. Die Kernanforderungen der NIS2-Richtlinie

2.1. Risikomanagementmaßnahmen

2.2. Strenge Meldepflichten bei Sicherheitsvorfällen

2.3. Persönliche Haftung der Geschäftsleitung

3. Die kritische Verbindung: Lizenzmanagement und NIS2

3.1. Ein lückenloses Software-Inventar als Grundlage

3.2. Schwachstellenmanagement und Sicherheit der Lieferkette

3.3. Audit-Bereitschaft und Nachweisbarkeit

4. In 3 Schritten zur NIS2-Konformität

4.1. Schritt 1: Transparenz schaffen: Asset-Inventarisierung und Analyse

4.2. Schritt 2: Risiken bewerten und Prozesse definieren

4.3. Schritt 3: Kontinuierliche Überwachung und Optimierung etablieren

1. Die Grundlagen: Was bedeutet die NIS2-Richtlinie für Unternehmen in Österreich

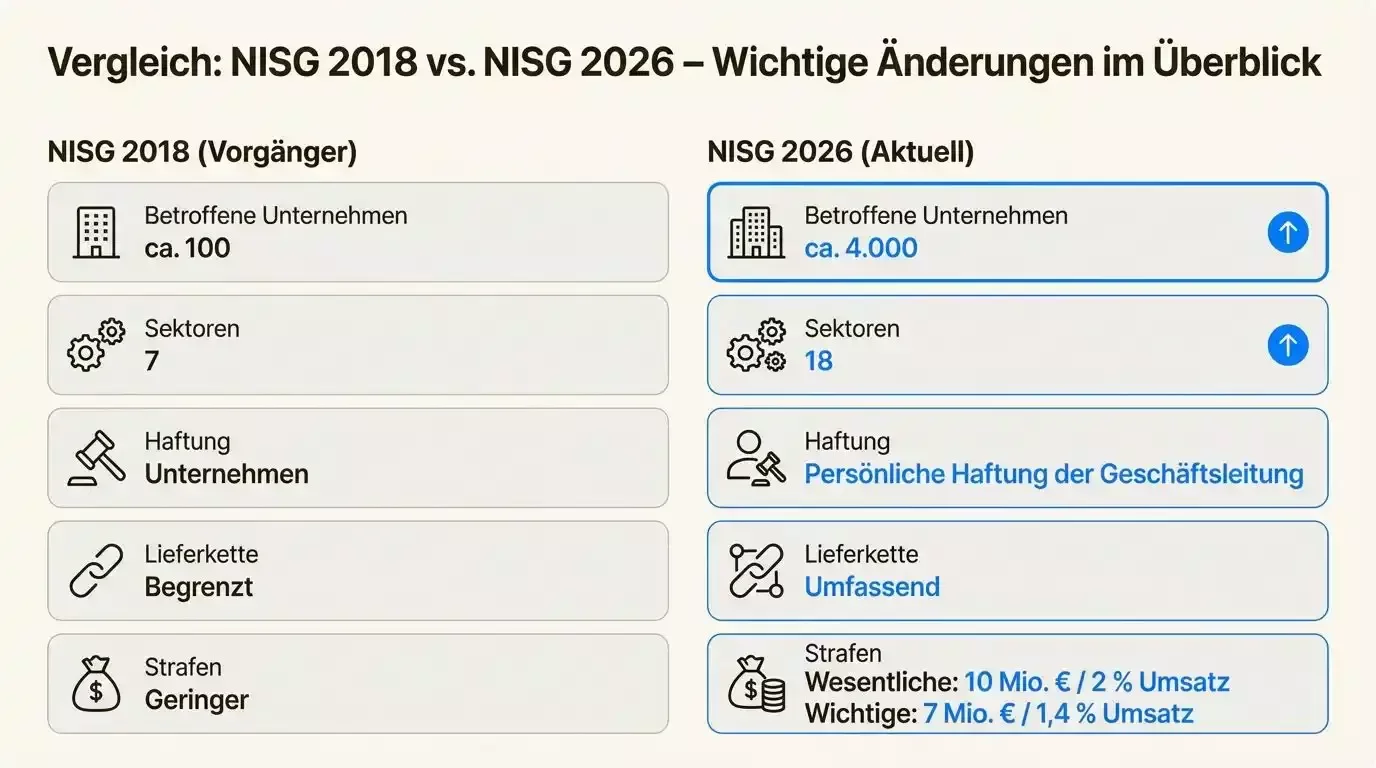

| Merkmal | NISG 2018 | NISG 2026 |

|---|---|---|

| Betroffene Unternehmen | ca. 100 | ca. 4.000 |

| Sektoren | 7 | 18 |

| Haftung | Unternehmen | Persönliche Haftung der Geschäftsleitung |

| Lieferkette | Begrenzt betrachtet | Umfassende Sicherheitspflichten für unmittelbare Anbieter |

| Strafen (max.) | Geringer | Wesentliche: 10 Mio. € / 2 % Umsatz Wichtige: 7 Mio. € / 1,4 % Umsatz |

2. Die Kernanforderungen der NIS2-Richtlinie

2.1. Risikomanagementmaßnahmen

- Bewältigung von Cybersicherheitsvorfällen: Sie brauchen etablierte Prozesse, um Angriffe zu verhindern, sie schnell zu erkennen und darauf zu reagieren.

- Aufrechterhaltung des Betriebs: Was passiert, wenn doch etwas schiefgeht? Pläne für Backup-Management, Notfallwiederherstellung und Krisenmanagement sind Pflicht.

- Sicherheit der Lieferkette: Sie müssen die Risiken bewerten und steuern, die von Ihren direkten Anbietern und Dienstleistern, wie zum Beispiel Softwareherstellern, ausgehen.

- Cyberhygiene und Schulungen: Grundlegende Sicherheitspraktiken und verpflichtende Cybersicherheitsschulungen für alle Mitarbeiter und das Management sind nicht mehr nur optional.

- Zugriffskontrolle und Verschlüsselung: Klare Konzepte für die Personalsicherheit, Zugriffsrechte und der Einsatz von Kryptografie sind gefordert. Dazu gehört auch die explizite Forderung nach Multi-Faktor-Authentifizierung (MFA).

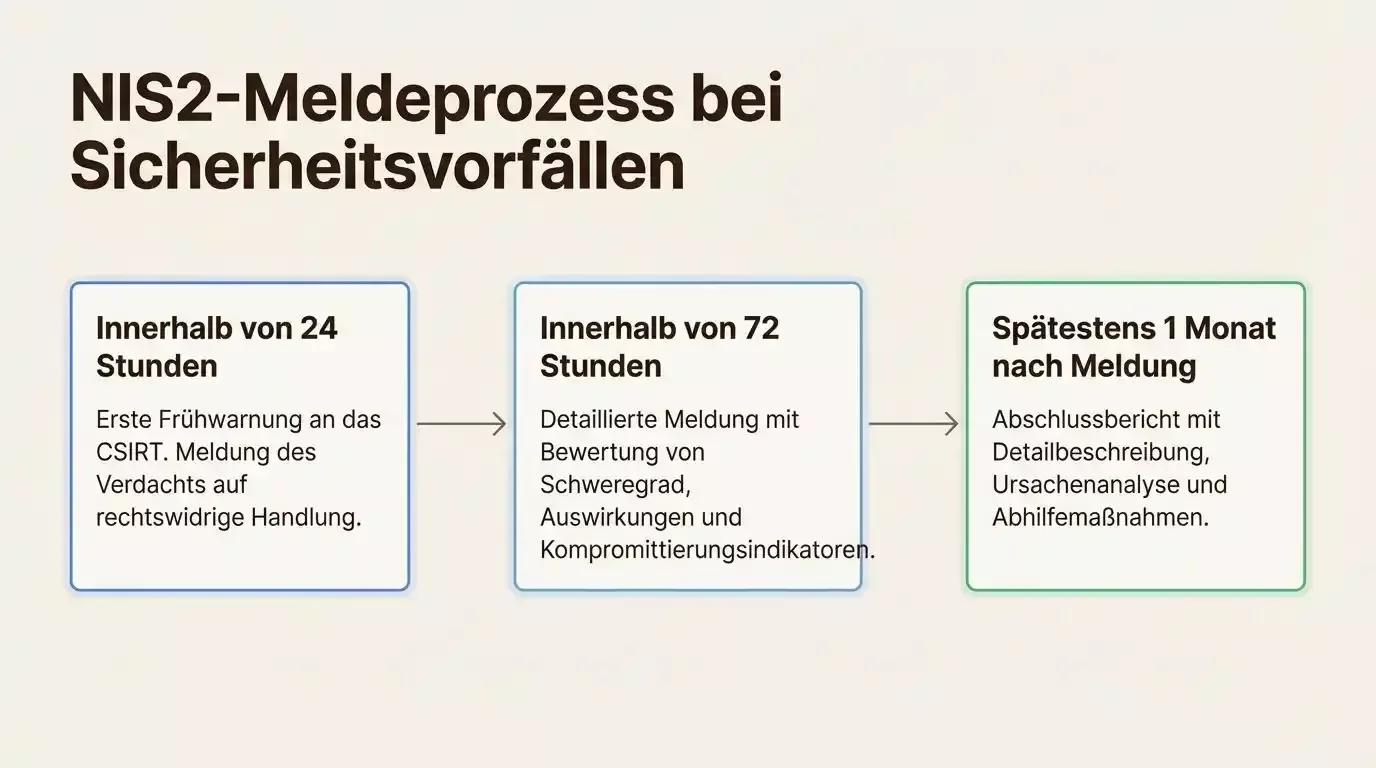

2.2. Strenge Meldepflichten bei Sicherheitsvorfällen

- Innerhalb von 24 Stunden: Eine erste Frühwarnung muss raus. Hier reicht es oft schon, den Verdacht auf eine rechtswidrige Handlung zu melden.

- Innerhalb von 72 Stunden: Jetzt wird es detaillierter. Eine erste Bewertung des Schweregrads, der Auswirkungen und sogenannter Kompromittierungsindikatoren wird fällig.

- Spätestens einen Monat nach der Meldung: Ein Abschlussbericht muss her. Darin enthalten: eine detaillierte Beschreibung des Vorfalls, die Ursachenanalyse und die ergriffenen Abhilfemaßnahmen.

2.3. Persönliche Haftung der Geschäftsleitung

3. Die kritische Verbindung: Lizenzmanagement und NIS2

3.1. Ein lückenloses Software-Inventar als Grundlage

3.2. Schwachstellenmanagement und Sicherheit der Lieferkette

3.3. Audit-Bereitschaft und Nachweisbarkeit

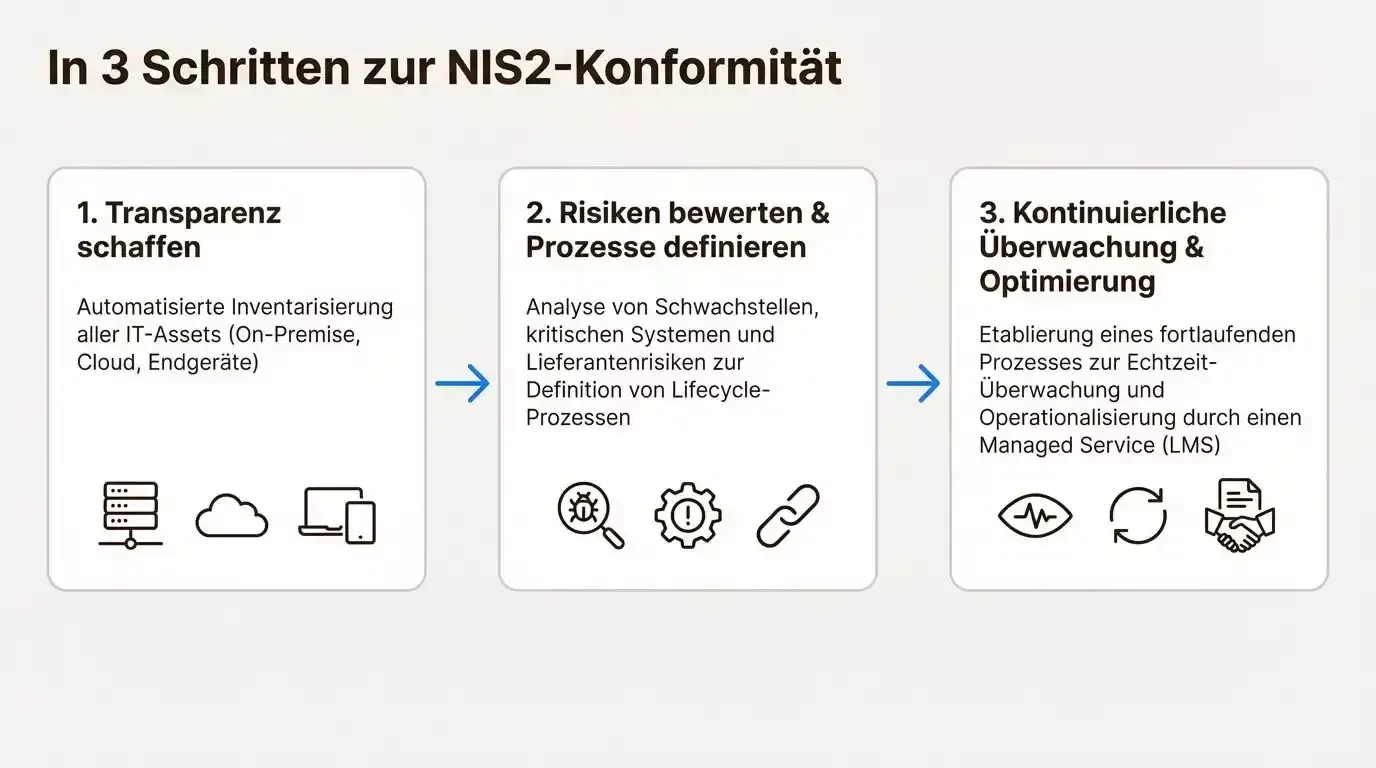

4. In 3 Schritten zur NIS2-Konformität

4.1. Schritt 1: Transparenz schaffen: Asset-Inventarisierung und Analyse

4.2. Schritt 2: Risiken bewerten und Prozesse definieren

- Welche Software ist veraltet und hat bekannte Schwachstellen?

- Welche Systeme sind für den Geschäftsbetrieb absolut kritisch?

- Welche Software-Lieferanten stellen ein hohes Risiko für unsere Lieferkette dar?

4.3. Schritt 3: Kontinuierliche Überwachung und Optimierung etablieren

5. NIS2 als Chance für eine sichere und effiziente Zukunft

6. Häufig gestellte Fragen

Beginnen Sie jetzt mit einem unverbindlichen Erstgespräch – und verschaffen Sie sich Klarheit über das tatsächliche Optimierungspotenzial Ihres Lizenzbestands.

Neuigkeiten direkt ins Postfach – jetzt Newsletter abonnieren!